Sécurité logicielle : les meilleures pratiques pour sécuriser les CMS

Votre entreprise s'appuie sur son système de gestion de contenu (CMS) et ses logiciels pour conserver les données sensibles de l'entreprise et des clients. La sécurité des logiciels protège votre site et vos données contre les pirates et les violations, afin d'assurer la sécurité des activités de l'entreprise et des informations de ses clients.

Dans cet article, nous abordons les différents types de sécurité informatique et partageons 5 bonnes pratiques pour rendre votre sécurité hermétique.

Qu'est-ce que la sécurité des logiciels ?

Tous les outils et pratiques que vous utilisez pour protéger vos logiciels contre les pirates, les accès non autorisés, les violations de données et les cyberattaques participent à la sécurité de vos logiciels. Les pare-feu, le chiffrement et les logiciels antivirus sont des outils qui protègent vos appareils, votre réseau, vos applications et vos données afin qu'ils ne tombent pas entre de mauvaises mains.

Une bonne stratégie de sécurité logicielle ne devrait pas reposer majoritairement sur vos épaules. Aujourd'hui, de nombreuses plateformes CMS sont dotées de fonctions de sécurité intégrées qui automatisent la plupart des tâches lourdes, assurant la sécurité de vos systèmes tout en vous avertissant uniquement des vulnérabilités potentielles et des mises à jour nécessaires.

Quels sont les quatre types de sécurité informatique ?

Tous les types de sécurité informatique protègent vos informations et vos biens (numériques et autres) contre les accès indésirables ou les attaques. Il existe principalement quatre types de sécurité informatique :

- La sécurité des applications empêche le piratage de vos applications en utilisant la modélisation des menaces, des pratiques de codage sécurisées et des évaluations continues des vulnérabilités.

- La sécurité du réseau protège vos communications de données contre les accès non autorisés et les empêche de pénétrer ou de se propager sur votre réseau.

- La sécurité des terminaux protège tous les appareils que vous utilisez, des ordinateurs aux smartphones, en gérant leur accès et en surveillant les activités douteuses.

- La sécurité des données protège toutes vos données, qu'elles se trouvent sur vos appareils ou dans le nuage.

Pourquoi la sécurité logicielle est-elle importante pour votre CMS ?

La sécurité du CMS ne sert pas seulement à protéger vos informations, mais aussi à maintenir la confiance et la fiabilité de votre entreprise auprès de vos clients, de vos partenaires et de toutes les parties prenantes.

La sécurité des logiciels permet de :

- Protéger les données sensibles des clients et de l'entreprise afin d'éviter les problèmes financiers et juridiques

- Assurer le bon fonctionnement de l'entreprise en empêchant les pirates de s'introduire dans votre système.

- Respecter les réglementations et les normes juridiques pour éviter les amendes et les pénalités.

- Empêcher les pirates de pénétrer dans votre site et vos systèmes afin qu'ils restent sûrs et sains.

Bonnes pratiques de sécurité pour votre CMS

Voici cinq pratiques de sécurité clés utilisées par les meilleures entreprises pour assurer la sécurité de leurs données.

Pour aller plus loin, téléchargez notre checklist complète

Analyses régulières et fréquentes

En matière de sécurité des CMS, nous pensons qu'il vaut mieux prévenir que guérir. En vérifiant régulièrement si des vulnérabilités ne se cachent pas dans votre systèmes, vous détectez les risques à temps et pouvez y remédier avant qu'elles ne se transforment en véritables failles de sécurité.

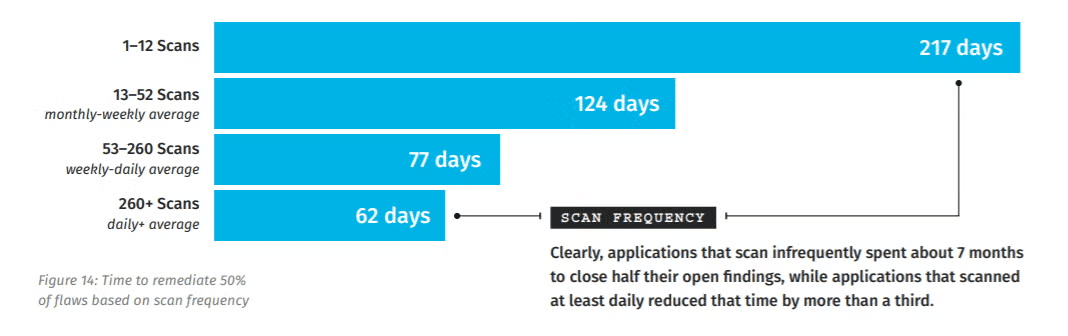

L'analyse régulière et automatisée des vulnérabilités réduit le temps nécessaire pour résoudre les problèmes de sécurité.

Selon une étude de l'Institut Ponemon, les entreprises qui analysent leur système plus de 260 fois par jour sont en mesure de corriger 50 % des vulnérabilités en 62 jours seulement, alors que les entreprises qui analysent leur système moins fréquemment, environ 1 à 12 fois par jour, mettent jusqu'à 217 jours pour atteindre le même niveau de correction.

Comment mettre en place ce niveau d'analyse ?

- Utiliser des outils de sécurité automatisés adaptés à votre CMS.

- Prendre l'habitude d'effectuer des analyses régulières. Il peut s'agir d'une analyse quotidienne, hebdomadaire ou après des mises à jour importantes.

- Examiner les résultats afin d'identifier et de hiérarchiser les risques en fonction de leur gravité et de leur impact.

- Mettre en place des protocoles de réponse immédiate pour les vulnérabilités à haut risque.

- Utiliser des outils d'analyse des données d'analyse antérieures pour repérer les tendances, puis affinez vos stratégies d'analyse et vos mesures de sécurité en conséquence.

Gestion des correctifs

Plus un système ou un élément de données est important, plus il doit être mis à jour ou corrigé rapidement. Cela permet d'empêcher les attaquants d'exploiter les vulnérabilités connues du logiciel, ce qui entraîne des failles de sécurité.

C'est comme vérifier que les portes les plus importantes de votre maison sont fixées et verrouillées en premier.

L'étude citée précédemment montre également qu'en 2019, 60 % des violations de données concernaient des vulnérabilités pour lesquelles des correctifs étaient disponibles mais n'avaient pas été appliqués à temps. Cela montre que ces violations auraient peut-être pu être évitées si les correctifs avaient été appliqués à temps.

Comment mettre en place une politique de patch management efficace ?

- Prendre de l'avance et identifiez les systèmes critiques et les vulnérabilités qu'ils peuvent présenter.

- Hiérarchiser les mises à jour en fonction de la criticité et de la gravité de la vulnérabilité.

- Utiliser des outils automatisés pour détecter et appliquer les correctifs.

- Vérifier régulièrement que les correctifs sont appliqués correctement.

- Inclure les correctifs rapides dans votre stratégie de réponse aux incidents.

Hiérarchisation des vulnérabilités

Toutes les vulnérabilités ne sont pas égales. Vos efforts de remédiation ne doivent donc pas être répartis uniformément entre toutes les vulnérabilités. Au contraire, vous devez vous concentrer d'abord sur les menaces critiques. Pour identifier ces "vulnérabilités critiques", tenez compte de leur impact et de la probabilité de leur concomitance. Vous serez ainsi en mesure d'atténuer les risques qui menacent le plus vos activités.

Des études montrent également que le fait de hiérarchiser les menaces sur la base de ces deux facteurs améliore vos mesures de sécurité, ce qui les rend 11 fois plus efficaces pour minimiser les risques que l'utilisation des seuls scores de gravité.

Comment classer les vulnérabilité ?

- Dresser la liste de tous les actifs et les classer en fonction de leur importance pour les activités de votre entreprise.

- Utiliser des outils à jour pour rechercher régulièrement les vulnérabilités.

- Utiliser les renseignements sur les menaces pour évaluer les vulnérabilités qui pourraient être les plus dommageables.

- Corriger les vulnérabilités les plus critiques.

Automatisation

Les contrôles et pratiques manuels sont sujets à l'erreur humaine. L'automatisation prend en charge une grande partie de la gestion des vulnérabilités sans que vous ayez à vous en préoccuper ou à la contrôler 24 heures sur 24 et 7 jours sur 7.

Les outils automatisés recherchent en permanence les problèmes, appliquent les correctifs et surveillent les menaces en temps réel. Ils intègrent également des informations sur les menaces, appliquent des protocoles d'accès sécurisés et assurent des sauvegardes régulières.

Voici ce que vous obtiendrez en automatisant la sécurité de votre CMS :

- Identification et réponse rapides aux menaces de sécurité.

- Résolution des attaques de routine avec un minimum d'intervention humaine.

- Moins de tâches manuelles.

- Application uniforme des politiques de sécurité.

- Réduction des coûts opérationnels et des temps de réponse.

- Simplification des rapports réglementaires et réduction des risques.

Il n'est pas surprenant que des études montrent que les organisations qui utilisent l'automatisation réduisent non seulement le temps de remédiation, mais aussi les risques de vulnérabilité de plus de 50 % grâce à des outils tels que l'application automatisée de correctifs.

Comment automatiser la sécurité de votre CMS ?

- Identifier les besoins en matière de sécurité et les domaines d'automatisation au sein de votre CMS.

- Sélectionner et intégrer les outils appropriés pour l'analyse continue, le correctif automatique et la surveillance en temps réel.

- Mettre en place des notifications pour les alertes importantes.

- Former vos équipes à la gestion et à la surveillance régulière de ces outils.

Intégration de la sécurité dans le cycle de développement

Les grandes entreprises technologiques comme IBM adoptent une approche proactive de la sécurité des logiciels. Elles utilisent l'automatisation pour effectuer des contrôles de sécurité tout au long du processus de développement, de la conception au déploiement. Cela permet d'identifier et de traiter les vulnérabilités à un stade précoce.

De plus, l'automatisation des tâches de sécurité :

- réduit les risques dans le produit final

- réduit le coût et l'effort des correctifs post-déploiement

- et crée une base plus solide et plus sûre pour votre CMS.

Comment procéder ?

- Former les membres de votre équipe à la sensibilisation à la sécurité.

- Inclure la modélisation des menaces et les contrôles de sécurité dans la phase de conception.

- Utiliser des pratiques de codage sécurisées et des outils d'analyse statique pour repérer rapidement les vulnérabilités.

- Effectuer des tests de sécurité automatisés et des révisions régulières du code tout au long du processus de développement.

- Tester dans un environnement de simulation et obtenez l'approbation des responsables de la sécurité avant le déploiement.

Conclusion

Il n'est pas nécessaire d'avoir les outils les plus coûteux ou les meilleurs des opérateurs pour apporter des améliorations significatives en matière de sécurité. Ce dont vous avez vraiment besoin, c'est d'un CMS adapté à vos besoins spécifiques et qui gère une grande partie de la gestion de la sécurité pour vous.

Jahia CMS automatise l'ensemble de votre gestion de la vulnérabilité.

Jahia :

- Effectue des analyses continues avec des outils tels que Dependency-Track

- Effectue des évaluations régulières de la sécurité afin d'établir des priorités en temps voulu

- Automatise le déploiement des correctifs pour réduire les risques d'exposition

- Maintient une surveillance continue avec un plan de réponse aux incidents clair.